Was ist Forescout eyeInspect?

eyeInspect bietet skalierbare OT/ICS-Anlagentransparenz und Erkennung von Bedrohungen

Verschaffen Sie sich vollständige Gerätetransparenz durch Deep Packet Inspection aller industriellen Netzwerkprotokolle und Basisressourcen. Verteidigen Sie Ihr Netzwerk mit Tausenden von OT-spezifischen Bedrohungsindikatioren und leistungsstarker Anomalierkennung. Verschaffen Sie sich mit einem Asset Risk Framework einen umfassenden Überblick über die Cyber-Resilienz Ihres OT-Netzwerks.

Wie hilft Forescout eyeInspect Ihrer Organisation?

eyeInspect bietet detaillierte Gerätetransparenz für OT-Netzwerke und ermöglicht ein effektives Echtzeit-Management einer ganzen Reihe von Betriebs- und Cyberrisiken.

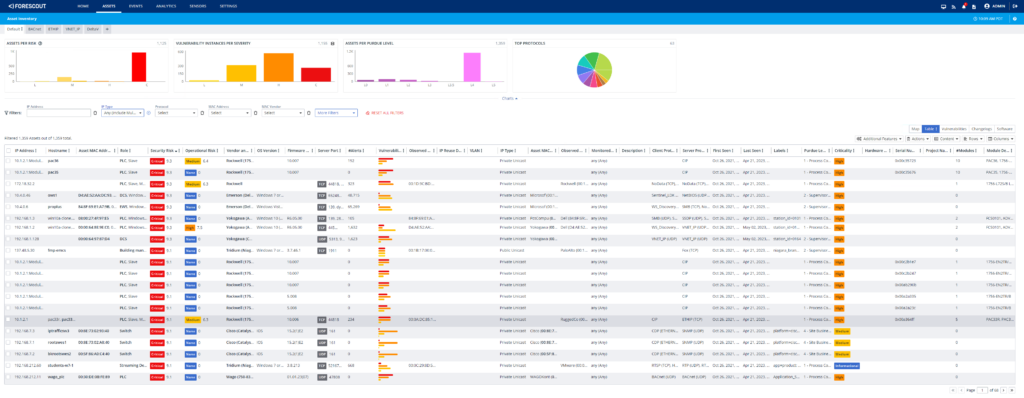

Eingehende, agentenlose Gerätetransparenz und -klassifizierung

Kontinuierliche Erkennung (passiv und/oder aktiv), Klassifizierung und Überwachung von OT-Netzwerkgeräten für ein vollständiges OT-Inventar angeschlossener IP- und serieller Geräte

ICS/OT-Bedrohungserkennung und Baselining

Erstellen Sie eine Baseline für zuverlässige Netzwerkverhalten mit Tausenden von ICS/OT-spezifischen Indikatoren und Abfragen.

Optimierte Risikoanalyse

Aggregieren Sie Tausende von Alarmen und Millionen von Protokollen entsprechend ihrer Risikostufe und Ursache.

Automatisieren Sie die Erkennung, Eindämmung und Beseitigung von Bedrohungen

Automatisieren Sie die Erkennung, Eindämmung und Beseitigung von Bedrohungen mit Tools zu Untersuchung von Warnmeldungen und zur Reaktion. Dashboards und Widgets verbessern die Zusammenarbeit der Benutzer, und ausführliche Alarmdetails beschleunigen die effiziente Reaktion auf Vorfälle.

Analyse von Compliance und anormalem Verhalten in Echtzeit

Kontinuierliche und automatisierte Datenerfassung, einschließlich detaillierter Berichte über Anomalien im Netzwerkverkehr, für die Einhaltung von Richtlinien und die Analyse anomalen Verhaltens in Echtzeit.

Integrationen mit Drittanbietern

Umfangreiche Integrationen mit ServiceNow und native Schnittstellen zu SIEM-Lösungen, Firewalls, IT Asstet Management, Sandboxes und Authentifizierungsservern.

Wie funktioniert Forescout eyeInspect?

eyeInspect verschafft Ihnen einen Überblick über alle Geräte in Ihrem OT-Netzwerk

keine toten Winkel mehr durch neu angeschlossene und unbekannte Geräte. Sie erhalten ein detailliertes, genaues Echtzeit-Inventar aller IP-fähigen und seriellen Geräte, einschließlich HMIs, SCADAs, SPSen, Steuerungen, Sensoren, Zähler und E/A.

eyeInspect erkennt und priorisiert bekannte und unbekannte Cyberbedrohungen

mithilfe von ICS/OT-spezifischen Bedrohungsprüfungen und -indikatoren und erkennt alle Änderungen am Netzwerk.

Wenn Sie genau wissen, welche Mittel Ihnen zur Verfügung stehen und was diese bewirken,

können Sie schnell Prioritäten bei der Bekämpfung von Cyber- und betrieblichen Angriffen setzen und so schnellere und effektivere Abhilfemaßnahmen ergreifen.

eyeInspect leitet die erforderlichen Daten an die zuständigen Personen weiter

von OT-Ingenieuren bis hin zu IT-/SOC-Analysten – unter Verwendung von SIEM-Lösungen oder gängigen Ticketing-Systemen wie ServiceNow.

Weitere Forescout Produkte:

Risiko- & Expositions-Management

Identifizierung, Quantifizierung und Proritisierung von Cybersicherheitsrisiken und Compliance

Netzwerk Sicherheit

Bewertung, Segmentierung und Durchsetzung mit proaktiven und reaktiven Maßnahmen

Erkennung & Abwehr von Bedrohungen

Erkennung, Untersuchung und Abwehr von echten Bedrohungen und Störungen

Forescout Themen-Bibliothek

Zur Zeit sind leider keine Themen vorhanden.